PUBG98kV2EX 第 458230 号会员,加入于 2019-12-09 15:06:19 +08:00 |

PUBG98k 最近回复了

2021 年 10 月 6 日 回复了 PUBG98k 创建的主题 › 分享创造 › 团队奋斗了 1 年,首个稳定版发布了 ToDesk |

@jaleo 你好.目前没有限制速度.

2021 年 7 月 9 日 回复了 2le 创建的主题 › 信息安全 › ToDesk 存在安全漏洞,可无密码远程控制设备,请谨慎使用 |

@Livid 抱歉,今天下午跟运营提了一嘴,说希望能把这个事协商下降低影响.

没有想到这个点还发邮件.抱歉.我跟他们说下

没有想到这个点还发邮件.抱歉.我跟他们说下

2021 年 7 月 9 日 回复了 2le 创建的主题 › 信息安全 › ToDesk 存在安全漏洞,可无密码远程控制设备,请谨慎使用 |

楼主您好,因为论坛注册需要好长时间后才可以回复,借号上来回个帖

首先很抱歉,今天研发总监看到这个帖子标题的时候觉得对他有很大的打击.所以发言不当.

其次,我们安排了测试员测了好久并没有复现这个问题,也反复查阅了密码验证部分的代码,代码很严谨.

能否留个联系方式我尝试跟您这边进行更深层的测试,已确保安全.安全无小事.

非常感谢

我的联系方式:(base64)

UVExMzAxMzg0Mzg=

首先很抱歉,今天研发总监看到这个帖子标题的时候觉得对他有很大的打击.所以发言不当.

其次,我们安排了测试员测了好久并没有复现这个问题,也反复查阅了密码验证部分的代码,代码很严谨.

能否留个联系方式我尝试跟您这边进行更深层的测试,已确保安全.安全无小事.

非常感谢

我的联系方式:(base64)

UVExMzAxMzg0Mzg=

2021 年 7 月 9 日 回复了 PUBG98k 创建的主题 › 信息安全 › 黑 ToDesk 的回应 |

@Curtion

@luckbbs

@jingslunt

@labulaka521

@Jooooooooo

图内 信息均来源视频信息.并无其他信息.

不管是设备 ID,还是时间,都是和视频对应得上的.

只是将视频信息文字化了.

-----

如果不是这个标题,我们也不会写这么多.

@luckbbs

@jingslunt

@labulaka521

@Jooooooooo

图内 信息均来源视频信息.并无其他信息.

不管是设备 ID,还是时间,都是和视频对应得上的.

只是将视频信息文字化了.

-----

如果不是这个标题,我们也不会写这么多.

2021 年 7 月 9 日 回复了 PUBG98k 创建的主题 › 信息安全 › 黑 ToDesk 的回应 |

2021 年 7 月 9 日 回复了 PUBG98k 创建的主题 › 信息安全 › 黑 ToDesk 的回应 |

很抱歉,回应确实没有很认真回应.

因为截图并不包含敏感数据.没有 IP,没有密码(我们也不保存用户的连接密码),只有连接时间.

v2ex 这个论坛的技术氛围很好,所以我没有做更多的文字解释.

--------

简单一句回应吧:

如果真不需要密码就可以连接成功这是不可能的,请放心.

因为截图并不包含敏感数据.没有 IP,没有密码(我们也不保存用户的连接密码),只有连接时间.

v2ex 这个论坛的技术氛围很好,所以我没有做更多的文字解释.

--------

简单一句回应吧:

如果真不需要密码就可以连接成功这是不可能的,请放心.

2021 年 7 月 9 日 回复了 2le 创建的主题 › 信息安全 › ToDesk 存在安全漏洞,可无密码远程控制设备,请谨慎使用 |

此视频经过剪辑处理.不知道出于什么目的..

2021 年 7 月 9 日 回复了 2le 创建的主题 › 信息安全 › ToDesk 存在安全漏洞,可无密码远程控制设备,请谨慎使用 |

@hs0000t

@also24

@woshijidan

@ashong

@waising

@NewYear

@zhangchongjie

@fanguangwei

@Lemeng

@zsxzy

@ClericPy

@2le

@meisen

@xinJang

@also24

@woshijidan

@ashong

@waising

@NewYear

@zhangchongjie

@fanguangwei

@Lemeng

@zsxzy

@ClericPy

@2le

@meisen

@xinJang

2021 年 7 月 9 日 回复了 2le 创建的主题 › 信息安全 › ToDesk 存在安全漏洞,可无密码远程控制设备,请谨慎使用 |

1.我们看到 这个视频里,总共涉及 3 个设备代码,

第一个代码是 被控的设备代码,550891299 (这台机器后面看是台 MAC 机器,后面简称 mac 被控).

第二个 设备代码是 609039162 (这是台主控机器,运行在 mac 系统上的虚拟机里,

虚拟机里是 win10 系统,后面简称 win10 主控),第三个设备代码 886744665 (这机器充当着主控,运行在真实的 mac 系统上,后面简称 mac 主控)。

2,我们看流程图,首先,这个视频里用 win10 主控去链接 mac 被控,输入了 ID,反复了好几次,都要求输入密码,结果这个视频里没有输入密码,官方后台日志,也提供了,相关的数据

细心的观众现在大概已经清楚了,这位视频剪辑者,

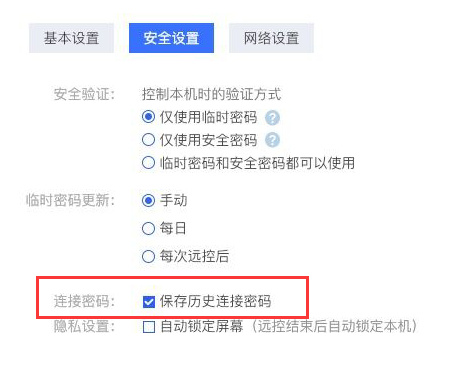

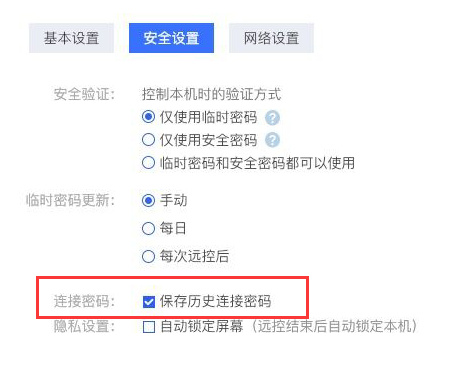

首先 在 2021-07-08 23:13:08 使用 mac 主控去链接了 mac 被控,输入了被控密码,并且密码验证成功了(我们都知道在客户端勾选了记录历史密码的情况,会保存上一次链接的密码,下下次再连就不需要输入了,方便第二次链接),然后 在 2021-07-08 23:14:37 这位视频剪辑者用 win10 主控去链接 mac 被控,要求输入密码(这是正确的操作),最后,最重要的地方就是 这位视频剪辑者返回 mac 主控再次来对 mac 被控发起远程,发现成功了(因为保存历史记录的远程,没有要求你输入密码,因为在本机的历史文件中记录了上次输入的密码,所以会尝试用上次的作为这次的密码,如果对方改了密码,那这次是验证是无效的),这时候,这位视频剪辑者就开始攻击我方,说我方无须密码就可以访问被控端。

===================

上面很乱.总结如下:

1.只有成功输入密码连接成功后,才会在历史记录下拉菜单里有保存记录.

2.后端有日志记录了,每次都有密码请求.并且验证通过

以上就是我方作为受害方对整件事情的调查结果。所有数据我方确保合法。

我们将用法律武器,来维护我们自己的利益,这位视频剪辑者望你好自为之.

---------------------------------------

第一个代码是 被控的设备代码,550891299 (这台机器后面看是台 MAC 机器,后面简称 mac 被控).

第二个 设备代码是 609039162 (这是台主控机器,运行在 mac 系统上的虚拟机里,

虚拟机里是 win10 系统,后面简称 win10 主控),第三个设备代码 886744665 (这机器充当着主控,运行在真实的 mac 系统上,后面简称 mac 主控)。

2,我们看流程图,首先,这个视频里用 win10 主控去链接 mac 被控,输入了 ID,反复了好几次,都要求输入密码,结果这个视频里没有输入密码,官方后台日志,也提供了,相关的数据

细心的观众现在大概已经清楚了,这位视频剪辑者,

首先 在 2021-07-08 23:13:08 使用 mac 主控去链接了 mac 被控,输入了被控密码,并且密码验证成功了(我们都知道在客户端勾选了记录历史密码的情况,会保存上一次链接的密码,下下次再连就不需要输入了,方便第二次链接),然后 在 2021-07-08 23:14:37 这位视频剪辑者用 win10 主控去链接 mac 被控,要求输入密码(这是正确的操作),最后,最重要的地方就是 这位视频剪辑者返回 mac 主控再次来对 mac 被控发起远程,发现成功了(因为保存历史记录的远程,没有要求你输入密码,因为在本机的历史文件中记录了上次输入的密码,所以会尝试用上次的作为这次的密码,如果对方改了密码,那这次是验证是无效的),这时候,这位视频剪辑者就开始攻击我方,说我方无须密码就可以访问被控端。

===================

上面很乱.总结如下:

1.只有成功输入密码连接成功后,才会在历史记录下拉菜单里有保存记录.

2.后端有日志记录了,每次都有密码请求.并且验证通过

以上就是我方作为受害方对整件事情的调查结果。所有数据我方确保合法。

我们将用法律武器,来维护我们自己的利益,这位视频剪辑者望你好自为之.

---------------------------------------

2021 年 6 月 29 日 回复了 fcmio 创建的主题 › Windows › Windows 下,怎么设置 cmd、git bash 走代理。。 |

@fuse 会自动检测子进程.顺便代理